Vorbereitungen unter Thunderbird

Aus Ubuntu-Forum Wiki

| |

Inhaltsverzeichnis |

1 Vorbereitungen

1.1 öffentlichen Schlüssel exportieren

Möchte man nun mit einem Bekannten verschlüsselt kommunizieren, braucht dieser Ihren öffentlichen Schlüssel und Sie seinen öffentlichen Schlüssel.

Man klickt unter Thunderbird nun wieder auf "OpenPGP -> Schlüssel Verwalten...". Es öffnet sich das mittlerweile schon bekannte Fenster, mit der großen Weißen Fläche, in dem man seinen Schlüssel sieht. Auf diesen Schlüssel klickt man nun mit der rechten Maustaste und wählt in dem sich öffnenden Menü die Option "In Datei exportieren..." aus.

Auf die Frage "Möchten Sie auch den privaten (geheimen) Schlüssel exportieren?" antworten Sie mit nein, denn sonst wäre der Schlüssel nicht mehr geheim!

Die nun exportierte Datei schickt man seinem Bekannten per E-Mail. Dieser wird sie dann wie folgt importieren:

1.2 öffentlichen Schlüssel importieren

Um einen öffentlichen Schlüssel eines Bekannten zu importieren, öffnet man wieder das uns bekannte Fenster: Man klickt auf "OpenPGP -> Schlüssel Verwalten...". Hier klickt man auf "Datei -> Importieren..." Als Datei wählt man den heruntergeladenen Schlüssel von Ihrem Bekannten aus. Nach dem erfolgreichen Importieren wird das Importieren in einem Extra Fenster bestätigt.

1.3 WICHTIG!! Vertrauensstatus festlegen

1.3.1 Warum ?

Dies ist die *Schwäche* von GnuPG. Denn man muss sich beim erhalten von einem öffentlichen Schlüssel folgende Fragen stellen:

- Stammt der Schlüssel tatsächlich von dem Bekannten?

- Traut man dem Urheber des Schlüssels den richtigen Umgang mit dem Schlüssel zu?

Die Sache ist die: Es ist für einen Angreifer leicht, sich für einen Kollegen auszugeben, ohne einer zu sein. Wie man schon gelernt hat (siehe Netiquette für E-Mails) sind E-Mails so etwas wie Postkarten. Sie können von dritten genauso leicht wie Postkarten gelesen werden. Beispiel:

Zwei Personen möchten möchten miteinander kommunizieren. Er heißt Erwin und sie heißt Eva (Namen frei erfunden). Ein Angreifer möchte nun an Informationen herankommen die diese beiden sich so per E-Mail schicken.

Eva bezieht nun den öffentlichen Schlüssel von Erwin - ohne zu überprüfen, ob es wirklich Erwins Schlüssel ist. Der Schlüssel, den Eva allerdings per E-Mail bekommen hat, stammt in Wirklichkeit nicht von Erwin, sondern von dem Angreifer. Eva würde nun brav die E-Mails verschlüsseln und sich in Sicherheit wiegen, während nur der Angreifer diese E-Mails entschlüsseln würde und diese evtl. verändert mit dem Schlüssel von Erwin an Erwin weiter schicken.

Diese Angriffsmethode nennt man auch "Man in the middle".

1.3.2 Wie ?

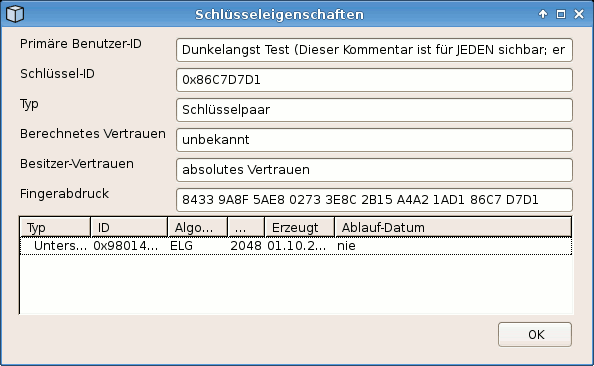

Man öffnet wieder das Menü, mit dessen Hilfe man alle Schlüssel verwalten kann. Man findet dieses, wie gewohnt, unter "OpenPGP -> Schlüssel Verwalten...". Nun markiert man den Schlüssel, dessen Vertrauen zuerst überprüft werden muss, mit einem Klick durch die Linke Maustaste. Nun klickt man im Menü "Anzeigen" auf "Schlüsseleigenschaften". Das sich nun öffnende Fenster sieht Beispielsweise wie folgt aus:

Wichtig ist in diesem Fenster der Fingerabdruck. Nun ruft man den Bekannten per Telefon an: Man erkennt seine Stimme und weiß, dass es auch er ist den man anruft und nicht etwa der potentielle Angreifer. Kann man ihn nicht zu 100% identifizieren, so bleibt einem nichts anderes übrig, als sich mit dem Bekannten persönlich zu treffen.

Der Bekannte ruft nun ebenfalls seinen Fingerprint auf und nun vergleicht man diese beiden Fingerabdrücke am Telefon. Stimmen diese nicht überein, so ist es nicht der Schlüssel vom Bekannten! Der Schlüssel ist in diesem Fall nicht zu verwenden.

Möchte man bei einer unbekannten Person sicherstellen, dass die E-Mail Adresse *wirklich* im gehört, überzeugt man sich durch ein amtliches Dokument wie etwa einem Personalausweis oder Führerschein von der Identität davon, dass der Name in der User ID wirklich korrekt ist.

Erst wenn man diesen Vergleich durchgeführt hat, wird der Vertrauenswert festgelegt. Dies geschieht wie folgt:

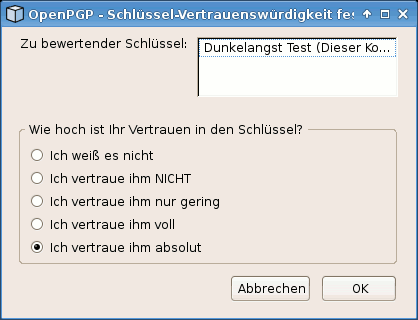

Das soeben geöffnete Fenster wird durch Klicken auf "Ok" wieder geschlossen. Der Schlüssel, dessen Vertrauenswürdigkeit so eben überprüft worden ist, ist in dem Fenster der Schlüsselverwaltung immer noch markiert. Nun öffnet man das folgende Fenster durch klicken auf "Bearbeiten -> Besitzer-Vertrauen festlegen":

Diese Optionen sind individuell nach eigenen Maßstäben zu wählen.

1.4 Schlüssel signieren

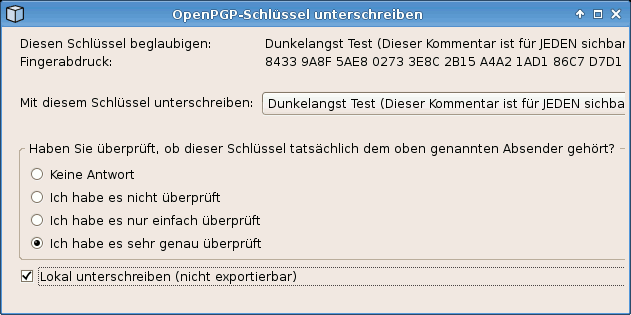

Nach dem man nun *sorgfältig* die Vertrauenswürdigkeit eines Schlüssels festgelegt hat, sollte man diesen unbedingt mit dem eigenen privaten Schlüssel signieren.

Man ist persönlich dafür verantwortlich, dass man die Vertrauenswürdigkeit eines Schlüssels penibelst genau überprüft hat.

Stimmen die Angaben wirklich? Bei einer Weitergabe eines fremden öffentlichen Schlüssels müssen ihre Bekannten Ihnen *vertrauen* dass die Angaben stimmen. Es sollte also in Ihrem Interesse sein, das die Angaben wirklich stimmen! Die folgenden persönlichen Einstellungen sind bei so einem sensiblen Thema absolut fehl am Platz:

- Wird schon alles stimmen...

- ach passt schon...

- merkt ja keiner...

- etc.

Den öffentlichen Schlüssel signiert man wie folgt: Der zu signierende Schlüssel ist immer noch markiert. Man klickt nun auf "Bearbeiten -> Unterschreiben...". Daraufhin öffnet sich das folgende Fenster, dessen Einstellungen man ruhig übernehmen kann, wenn man alle Punkte in diesem Wiki-Beitrag beachtet hat:

2 Lizenz

Diese Seite steht unter dieser Creative Commons Lizenz und wird gemäß Lizenz Vorschrift Ordnungsgemäß zu dem Beitrag verlinkt.

Zurück zur GnuPG Übersichtsseite